本文摘自CISSP官方学习指南第八版

网络与协议安全机制

1.1 安全通信协议

IPSec 互联网协议安全( ,IPSec)使用公钥加密算法,为所有基于IP的协议提供加密、访问控制、不可否认及信息身份验证等服务。IPSec主要应用于虚拟专用网(VPN),IPSec能工作在传输模式或者隧道模式。

为用户提供单一登录解决方案,并对登入证书提供保护。现在的 技术通过混合加密,来提供可靠的身份验证保护。

SSH 安全shell 是端对端加密技术的一个优秀应用实例。该安全技术能为大量的明文工具提供加密服务,也可充当协议加密工具(如FTP)或充当VPN。

信令协议(singal ) 是一种为语音通信,视频会议以及文本信息服务提供端对端加密服务的加密协议。

安全远程过程调用(seucre remote call,S-RPC) 是一种身份验证服务,也是防止非法代码在远程系统执行的一种简单方法。

安全套接字层(Secure Sockets Layer,SSL)是由公司开发的加密协议,用于保护Web服务器与浏览器间的通信。这是一种面向会话的协议,能实现保密性与完整性保护。SSL现在采用的是40位或128位密钥。SSL已经被TLS取代。

传输层安全( Layer Securit,TLS)TLS的功能与SSL大致相同,但采用更强的身份验证方法及加密协议。

SSL与TLS具有下列相同的特点:

此外,TLS还可加密UDP及SIP连接。SIP是Voice over IP相关协议。

1.2 身份验证协议

当远程系统与服务器或网络建立初始连接后,第一步工作应是验证远端用户的身份,该工作称为身份验证。如下几种身份验证协议来控制登录证书的交换,以及确定在传输过程中这些证书是否需要加密。

上述三个身份验证协议最初都应用于拨号PPP连接中。现在,他们与许多新验证协议(如openID,OAuth及)及概念(如身份验证联合及SAML)一起,都应用于大量的远程连接技术中,如宽带及VPN。同时扩展了对传统身份验证服务(如,RADIUS及TACACS+)的支持与使用。

2.0 语音通信的安全

2.1 VoIP

VoIP (Voice over ,网络电话)是一种讲语音封装在IP包中的技术,该技术支持在TCP/IP网络中打电话。

选择VoIP服务提供商时,要牢记安全的重要性,确保方案能提供所期望的私密性与安全性。

黑客可采用多种技术方法来攻击VoIP:

SRTP(Secure Real-Time ,安全实时传输协议,也称安全RTP)时RTP的安全改进版本,也应用于很多VoIP通信中。SRTP的目的时通过健壮的加密及可靠的身份验证,尽可能降低VoIP遭受DoS攻击的风险。

2.2 社会工程

社会工程时一种能让陌生的、不可信的或至少是未授权的个人,获取组织内部人员信任的方法。

防护社会工程攻击的唯一方法,就是教育用户如何应对任何形式的交流,无论是语音的、面对面的、及时通信,聊天或者是Email。

2.3 欺骗与滥用

另一种语音通信威胁是专用交换机(Private Branch ,PBX)欺骗与滥用。针对PBX欺骗及滥用的应对措施,与保护计算机网络的很多防范措施相同,逻辑或技术控制,管理控制以及物理控制。

在设计PBX安全方案时要牢记一下几个要点。

此外,要保证对所有PBX连接中心,电话门户以及配线间的物理防护控制,以防外部攻击者的直接入侵。

常用于攻击电话服务的工具:

3.0 多媒体合作

多媒体合作就是使用多种支持多媒体的通信方法,提高远距离的合作。

3.1 远程会议

远程会议技术可应用于任何产品,硬件或软件,支持远程实体间进行交互。

评估:

3.2 即时通信

IM(Instant Message)是一种实时通信工具,能为互联网上任何地方的用户提供基于文字的聊天功能。

采用多因素身份验证及传输加密。

4.0 管理邮件安全

SMTP(Simple Mail )接收来自客户的邮件,并将这些邮件传送给其他服务器,这些邮件最后被存储到服务器的用户收件箱中。

客户端使用POP3或IMAP,从邮件服务器的收件箱中查收邮件,客户端使用SMTP与邮件服务器通信。(简单说,SMTP 发, POP3,IMAP收)

公司邮件的另一个选择是SaaS邮件解决方案。 SaaS邮件能帮助客户借助大型互联网企业的安全经验及管理专长,服务本公司的内部通信。

SaaS邮件的优点包括高可用性、分布式架构、易于访问、标准化配置以及物理位置独立等。托管邮件解决方案也存在潜在风险,包括黑名单问题,速度限制,app/插件限制以及无法自主部署额外的安全机制。

4.1 邮件安全目标

提高邮件的安全性,需要满足下列一种或多种目标:

邮件的安全源于高层管理者批准的安全策略,在安全策略中,必须解决几个问题:

可接受的使用策略明确了组织的邮件基础设施中,那些活动是允许的,那些活动是禁止的。

4.2 理解邮件安全问题

邮件安全防护的第一步是弄清楚邮件特有的脆弱性。

邮件是较常见的传播病毒、蠕虫、特洛伊木马、文档宏病毒及其他恶意代码的途径。

邮件炸弹,是一种使用大量邮件淹没系统的DoS攻击手段。该种DoS会导致系统的存储容量或处理器时间耗尽,产生的结果都一样,无法传送合法的邮件。

垃圾邮件也被视为一种攻击。垃圾邮件不只是垃圾,浪费本地及互联网资源,

4.3 邮件安全解决方案

安全/多用途互联网邮件扩展(Secure Mail ,S/MIME) 是一种邮件安全标准,能通过公钥加密及数据签名,为邮件提供身份验证及保密性保护。身份验证是通过X.509数字证书完成的,通过公钥加密标准(Public Key ,PKCS)来提供隐私保护。采用S/MIME 能形成两种类型的消息:签名消息与安全信封消息。签名消息提供完整性、发件人身份验证及不可否认。安全信封消息提供完整性、发件人身份验证及保密性。

MIME 对象安全服务(MIME Object ,MOSS)MOSS能为邮件提供身份验证、保密性、完整性及不可否认保护。MOSS使用MD2算法,RSA公钥和DES来提供身份验证及加密服务。

隐私增强邮件(Privacy Mail,PEM)PEM是一种邮件加密技术,能提供身份验证、完整性、保密性及不可否认保护。PEM使用RSA、DES及X.509

域名关键字标识邮件( Mail,DKIM)DKIM通过验证域名标识,确定来自组织的邮件是否有效。

良好隐私(Pretty Good Privacy,PGP)是一种对称密钥系统,使用大量的加密算法加密文件及邮件消息

SMTP 网关 , 大量组织正在使用TLS上的安全SMTP。

发件人策略框架(Sender Policy ,SPF)组织可通过为SMTP服务器配置SPF,来防止垃圾邮件及邮件欺骗。SPF通过检查发送消息的主机是否获得SMTP域名拥有者的授权,来确定消息的有效性。

通过采用这些及其他邮件和通信安全措施,能减小或消除邮件系统的大量脆弱性。数字签名有助于消除身份假冒。消息加密可减少窃听事件的发生。而采用邮件过滤可将垃圾邮件及邮件炸弹降至最低。

5.0 远程访问安全管理

远程访问可能采取下列一些形式:

需要保护专用网络以防止出现远程访问问题:

5.1 远程访问安全计划

在规划远程访问的安全策略时,一定要解决下列问题:

如果远程系统难以或无法维护与专用局域网相同等级的安全防护,就应该重新考虑远程访问的安全风险。

5.2 拨号上网协议

PPP,是一种全双工协议。用于在各种非局域网环连接上传输TCP、IP数据包。由多种协议保护PPP身份验证的安全,CHAP,

SLIP(串行链路互联网协议)是一种更早的技术,主要是为了在异步串行连接中,进行TCP/IP通信。

5.3 中心化远程身份验证服务

6.0 虚拟专用网

VPN能在不安全或不可信的网络上,提供保密性及完整性保护。但不提供或保证可用性。

6.1 隧道技术

隧道技术是一种网络通信过程,通过将协议数据包封装另一种协议报文中,对协议数据内容进行保护。这种封装就可以看成是在不可信的网络中创立的通信隧道。这个虚拟通道位于不同通信端上的封装实体与解封实体之间。

旁路就是通过将受限的内容封装在允许合法传输的数据包中完成的。

隧道技术缺点:

6.2 VPN的工作机理

可在其他任何网络连接上建立起VPN链路。通信连接可能是一个典型的LAN,一个无线LAN,远程访问的拨号连接,WAN链路。

VPN能连接两个单独的系统或两个完整的网络。

6.3 常用的VPN协议

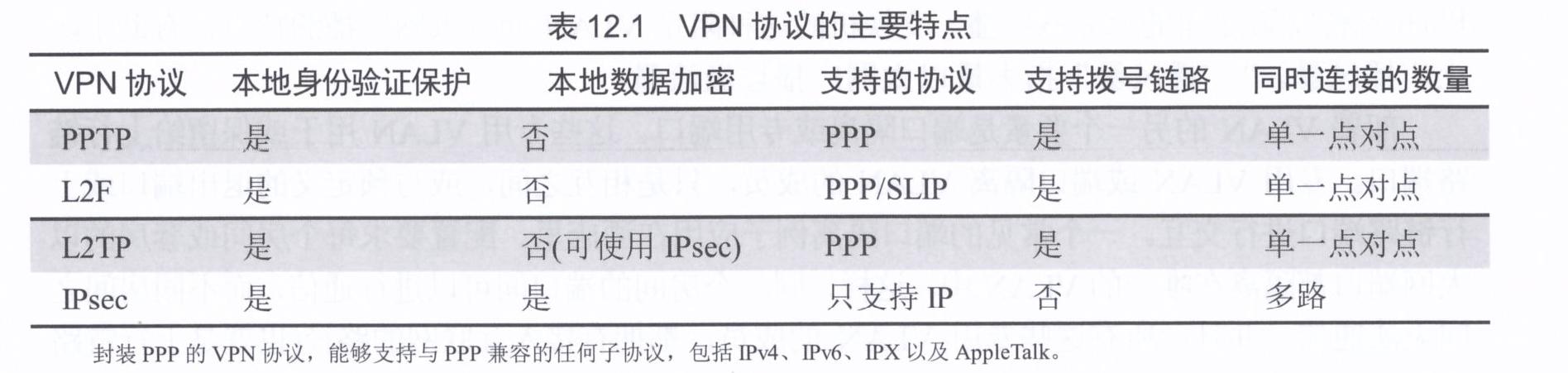

PPTP,L2F,L2TP 都工作在OSI参考模型的数据链路层(第2层),PPTP与IPSec仅限在IP网络中使用,而L2F与L2TP 可用来封装任何LAN协议。

点对点隧道协议 (PPTP,Point-to-Point )是一种在拨号点对点协议基础上开发的封装协议。工作在OSI数据链路层(第2层),用于IP网络。PPTP在两个系统之间建立一条点对点隧道,并封装PPP数据帧。通过PPP同样支持的身份验证协议,为身份验证流量提供保护:

- 微软的征询握手身份验证协议,MS-CHAP

- 征询握手身份验证协议,CHAP

- 密码身份验证协议,PAP

- 可扩展身份验证协议 EAP

- Shiva 密码身份验证协议 SPAP

PPTP的初始隧道协商过程是不加密的。

第二层转发协议与第二层隧道协议

思科公司开发了自己的VPN协议,称为第二层转发(L2F),这是一种相互身份验证隧道机制。但L2F不提供加密。

L2TP 在通信端点间创立点对点隧道,缺少内置的加密框架。但通常采用IPSec作为安全机制。L2TP也支持TACACS+及RADUIS。 IPSec常作为L2TP的安全机制。

IP 安全协议

现在最常用的VPN协议是IPSec。IPSec只能工作在IP网络中,能够提供安全身份验证以及加密的数据传输。

IPSec有两个主要部件或功能:

- 传输模式下,IP报文数据进行加密但是报文头部不加密。

- 隧道模式下,整个IP报文都进行加密,并会添加新的报文头部,来管理报文在隧道中的传输。

VPN设备是网络的附加设备,能创建与服务器、客户机操作系统分离的VPN隧道。这类VPN设备的使用对于网络系统是透明的。

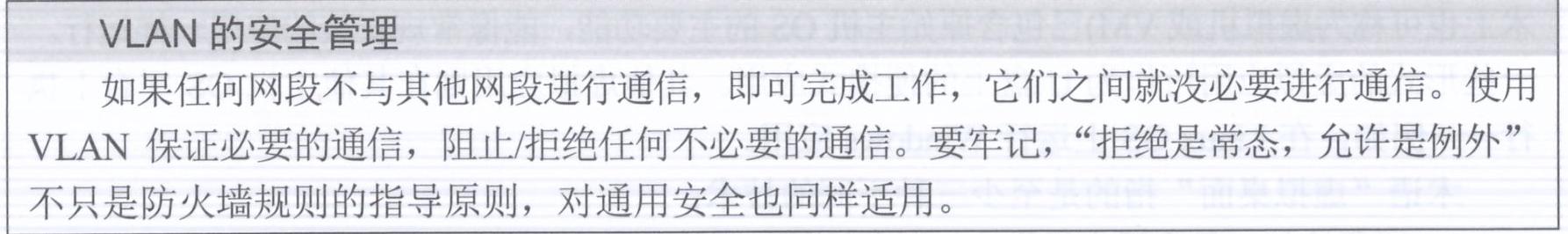

6.4 虚拟局域网

VLAN(Virutal Local Area Network,虚拟局域网)是一种在交换机上通过硬件实现的网络分段技术。VLAN管理最常用与区分用户流量与管理流量。

VLAN用于对网络进行逻辑分段,而不必更改物理网络的拓扑。

7.0 虚拟化

“虚拟化”技术用于在单个计算机系统内存中创建一个或多个操作系统。

风险:虚拟机逃逸,避免逃逸可采取一些步骤将风险降至最低:

7.1 虚拟软件

“虚拟应用”是一种软件产品,能产生与完整主机OS相似的用户体验。一个虚拟(或虚拟化)应用经过打包或封装便于携带,并且不必安装原始主机OS即可运行。

“虚拟桌面” 指的是至少三种不同的技术:

7.2 虚拟化网络

虚拟化网络是将硬件与软件的网络化组件,组合到单一的完整实体中。形成的系统能够通过软件来控制所有网络功能:管理、流量整形、地址分配等。使用单一管理工作台或接口就能监视网络的各个方面。

SDN(软件定义网络)是一种针对网络运营、设计及管理的独特方法。SDN的目标是将基础设施层(硬件及硬件设置)从控制层(数据传输管理的网络服务)中分离出来。同时,这也消除了IP地址,子网、路由等传统的网络概念,就像是通过编程或由应用解密来完成一样。

SDN也可视为一种有效的网络虚拟化。支持SDN控制层对数据传输路径、通信决策树以及流量控制的虚拟化,而不必针对每台硬件进行修改。

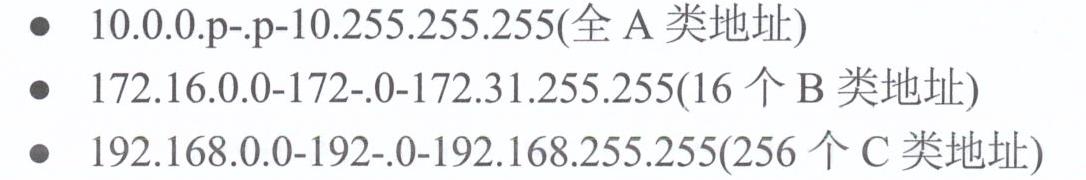

8.0 网络地址转换

使用NAT能实现:隐藏内部用户的身份,屏蔽私有网络的设计,降低公网IP地址的租用费用。NAT是一种地址转换技术,能将报文头中的内部IP地址,转换为可在互联网上传输的公网IP地址。

NAT的好处:

NAT是大量硬件设备及软件产品的功能之一,包括防火墙、路由器、网关及代理服务器。NAT只能用于IP网络,工作在网络层(第三层)。

8.1 私有地址

8.2 有状态NAT

NAT维护了一张内部用户请求及内部用户IP地址到互联网服务IP地址的映射表。

多路复用形式的NAT称为“端口地址转换” PAT或NAT重载。

8.3 静态与动态NAT

“静态NAT” 在静态模式下,特定的内部IP地址被固定映射到特定的外部IP地址。

“动态NAT”在动态模式下,多个内部用户能共用较少的外部公网IP地址。

NAT并不直接与IPSec兼容,因为它需要修改报文的头部,IPSec正是依靠这点来提供安全防护功能。

8.4 自动私有IP分配

APIPA( Private IP ,自动私有IP分配)也称为本地链路地址分配,是在动态主机配置协议(DHCP)分配失败的情况下,继续为系统分配IP地址。

APIPA主要是Windows系统的一个功能,APIPA通常为DHCP配备失败的用户分配169.254.0.1-169.254.255.254 地址段中的一个IP地址,及B类之网掩码255.255.0.0.同一广播域中的所有APIPA用户之间可通信,但无法跨越路由或与其他配置正确的IP地址通信。

环回地址:127.0.0.1

9.0 交换技术

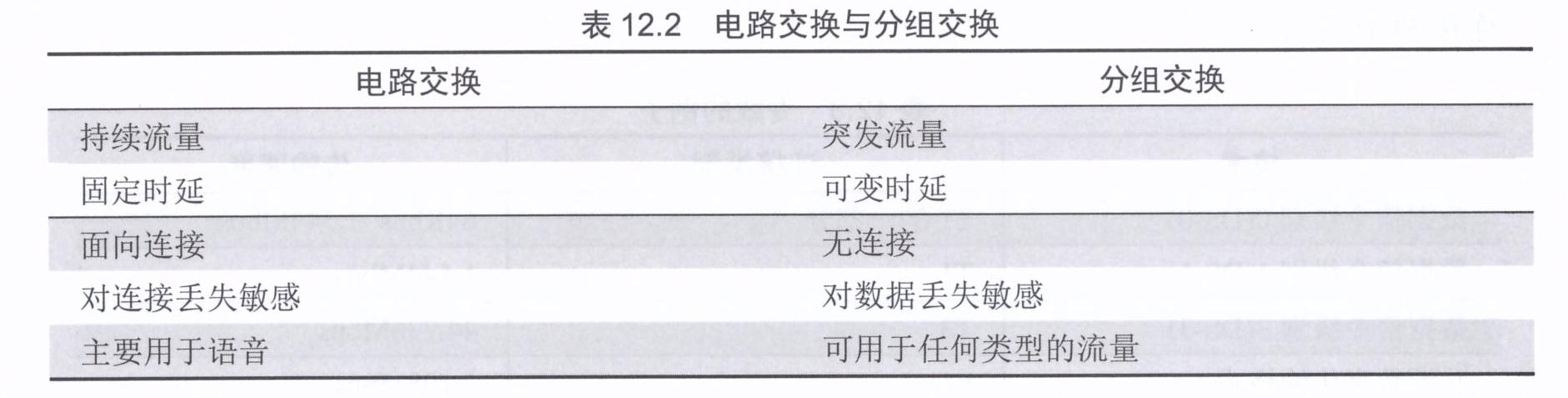

9.1 电路交换

电路交换(Circuit )最初源于公用电话交换网络中对电话呼叫的管理。

9.2 分组交换

分组交换(Packet )技术将信息或通信内容分为很小的段,并通过中间网络将这些分组传送到目的地。每一个数据段都有自己的头部,其中包含源地址及目的地址信息。中间系统读取头部信息,再选择合适的路由将数据段发送给接收者。传输通道和通信路径只保留给实际需要传送的分组。分组传送结束,通道就提供给其他通信使用。

9.3 虚电路

虚电路是一条逻辑路径或电路,在分组交换网络两个特定端点之间建立。分组交换系统中存在两种类型的虚电路:

PVC 类似于专用的租用链路,逻辑电路一直保持并时刻等待用户发送数据。PVC是一种预定义虚电路,并一直可用。

SVC很像一条拨号连接,在需要使用时,会利用当前可用的最优路径建立起虚电路,当传输结束后,该链路就会拆除。

10 WAN技术

ISDN( Digital Network,综合业务数字网)是一种全数字的电话网,支持语音及高速数据传输。ISDN服务有两种标准的类别或格式:

10.1 WAN连接技术

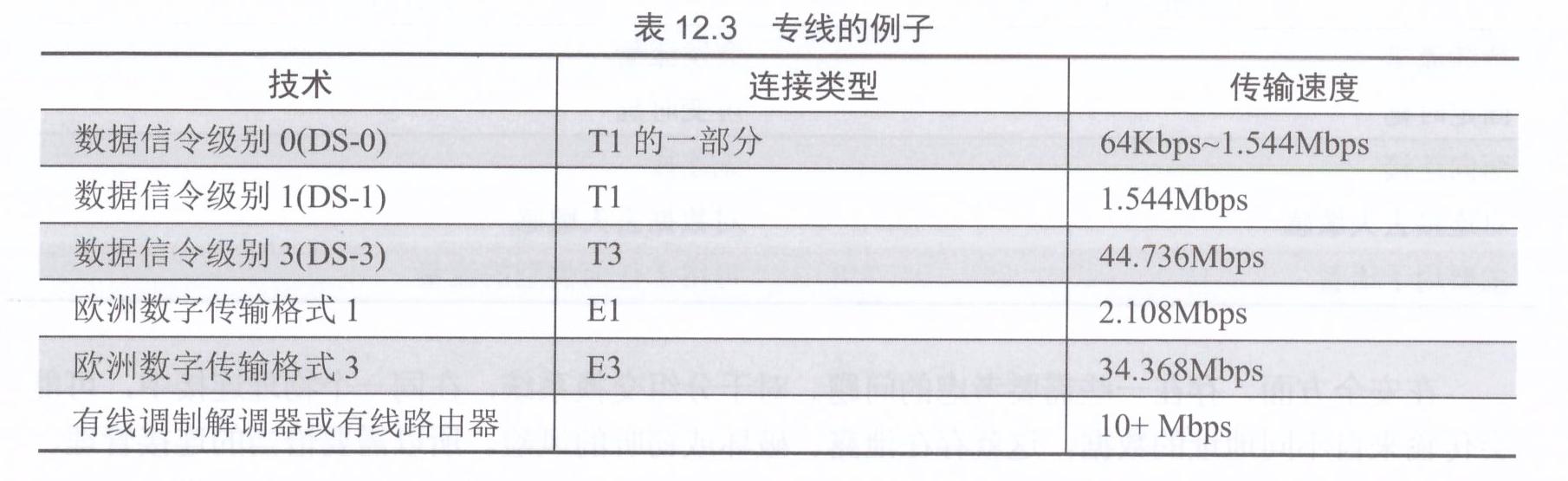

WAN交换机、专业路由器或边界连接设备提供所有必要的接口,将公司局域网于网络服务商连接起来。边界连接设备也称为“通道服务单元/数据服务单元”(Channel Service Unit/Data Service Unit ,CSU/DSU) 这些装置将LAN信号转换为WAN网络能够识别的格式,反之亦然。

CSU/DSU 包含DTE/DCE(Data / Data Circuit- ,数字终端设备/数据-电路终端设备),为LAN中的路由器(DTE)和WAN运营商网络的交换机(DCE)提供真实的连接点。

运营商网络或WAN连接技术的类型有很多,如X.25 ,帧中继,ATM ,SMDS等

是一种较老的分组交换技术,在欧洲应用广泛。使用永久虚电路在两个系统或网络间建立起专门的点对点连接,

类似X.25 ,也是一种分组交换技术,使用得是PVC。帧中继是一种共享线路机制,通过创建虚电路提供点对点通信,所有虚电路是相互独立、相互不可见得。帧中继工作在第二层,是一种面向连接的分组交换传输技术。

帧中继在每个连接点需要使用DTC、DCE ,.

异步传输模式,是一种信元交换WAN通信技术,与帧中继分组交换技术不同,ATM将通信内容分为固定长度为53字节的信元。ATM既可以使用PVC也可以使用SVC

Data Service,交换式多兆位数据服务,是一种无连接的分组交换技术。 SMDS常用于连接多个LAN组建MAN或WAN。 SMDS是用于远程连接通信不频繁LAN的首选技术。

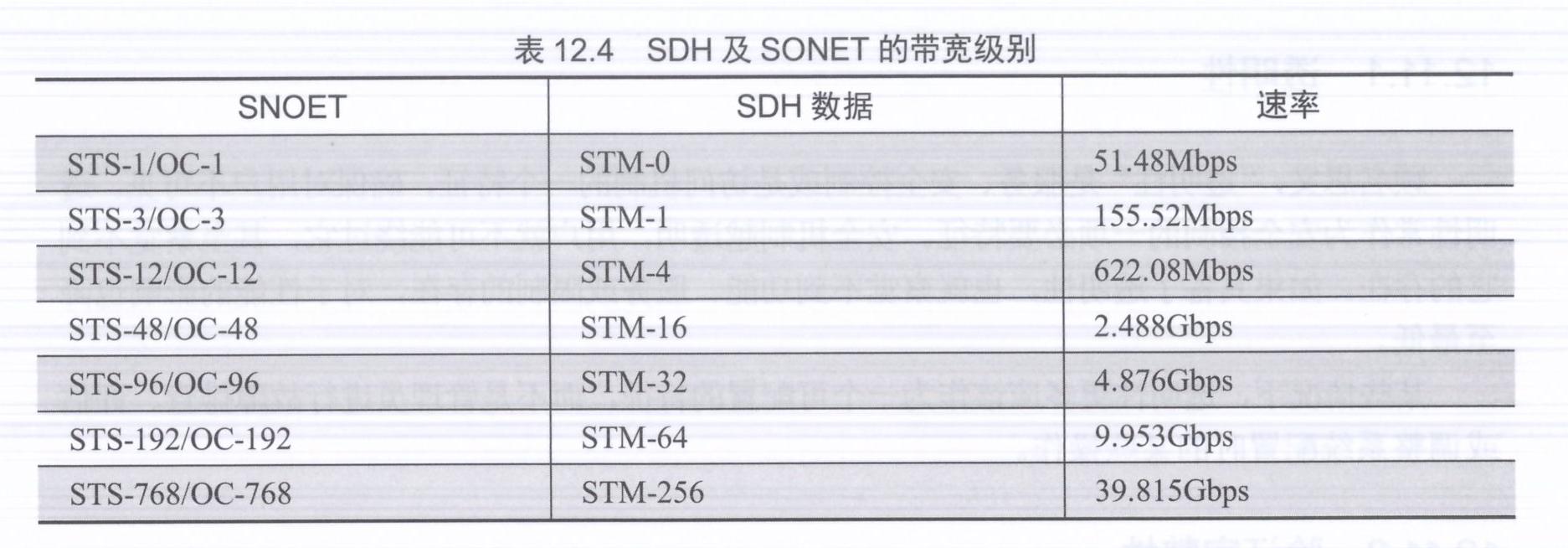

SDH( Digital ,同步数字系列)与SONET( Optical Network,同步光纤网络)是光纤高速网络标准。

SDH是国际电信联盟(ITU)标准,SONET是美国国际标准化研究所(ANSI)标准。

SDH与SONET主要是硬件及物理层标准,定义了基础设施及线速需求。SDH与SONET使用同步时分复用(TDM)技术,实现了高速全双工通信,同时将日常的控制及管理需求降至最低。

SDLC( Data Link Control,同步数据链路控制)应用在专线的永久物理连接上,用于连接大型机。SDLC使用轮询技术,工作在第2层,是一种面向比特的同步协议。

HDLC(High-Level Data Link COntrol,高级数据链路控制)是SDLC的改进版本,专门用于串行同步连接。HDLC支持全双工通信,即支持点对点也支持多点连接。使用轮询,工作在第二层。HDLC支持流量控制、错误检测与纠正。

10.2 拨号封装协议

点对点协议(PPP)是一种封装协议,用于在拨号或点对点链路上支持IP流量的传输。

11 多种安全控制特征

11.1 透明性

“透明性”是服务、安全控制或访问机制的一个特征,确保对用户不可见。透明性常作为安全控制的一项必要特征。安全机制越透明,用户就不可能绕过它,甚至察觉不到它的存在。如果具备了透明性,也就察觉不到功能、服务或限制的存在,对于性能的影响也降至最低。

11.2 验证完整性

为验证传输的完整性,可采用称为hash值的校验和技术。消息或报文在通信通道上传输前,先进行hash计算。计算获得的hash值附加到消息尾部,称为消息摘要。接收到消息后,接收系统对消息再次执行hash计算,并将计算结果与原始hash值进行比较。

11.3 传输机制

传输日志是一种专注于通信的审计技术。传输日志记录源地址、目的地址、时间戳、识别码、传输状态、报文数量、消息大小等详细消息。这些消息对于故障定位,追踪非法通信,或提取系统工作的数据,都是十分有用的。

12 安全边界

“安全边界”是任何两个具有不同安全需求的区域、子网或环境的交界线。安全边界存在于高安全区域与低安全区域之间,例 LAN与互联网之间。

只要发现了安全边界,就需要部署安全机制来控制信息的跨界流动。

安全等级的差异也是一种安全边界。

安全边界也存在于物理环境及逻辑环境中,为提高逻辑安全,必须提供与物理安全不同的安全机制。两者却已不可,共同构建完整的安全结构,而且都要在安全策略中进行明确。

在安全策略中,明确控制的起始点及在物理和逻辑环境中的位置,都十分重要。逻辑安全边界是电子通信与安全响应设备及服务的交界点。

13 防止或减轻网络攻击

尽可能解决或减轻任何可能损害数据、资源及人员安全的活动或自然条件。通信系统安全的常见威胁包括拒绝服务、窃听、假冒、重放及更改。

13.1 DoS与DDoS

DoS(拒绝服务)攻击是一种资源消耗攻击,其主要目标是限制受攻击系统的合理活动。DoS攻击会导致目标无法对合理流量进行响应。

拒绝服务有两种基本形式:

DoS不是一个单独攻击,而是一类完整的攻击。一些攻击利用了操作系统的漏洞,而其他攻击则以安装的应用,服务或协议为目标。

DoS攻击会利用一些中间系统(通常是不知不觉被利用),来隐藏真正的攻击者。很多DoS攻击都从破解或渗透一个或多个中间系统开始,然后利用这些破解的系统充当攻击的发起点或攻击平台。

针对DoS攻击的应对措施和保护手段:

13.2 窃听

“窃听”是简单的偷听通信过程,目的是复制获取通信内容。窃听通常需要对IT基础设施进行物理访问,以便将物理录制设备接入开放端口或电缆接头,或在系统中安装软件录制工具。

打击窃听行为,首先要保证物理访问安全,以防止非法人员接触IT基础设施。需要使用加密技术(如IPSec或SSH)以及一次性身份验证方法,这可极大地降低窃听的效率和时效。

防止窃听的常用方法是维护通信的可靠与安全。数据在传输过程中比在存储时更易于拦截。

13.3 假冒、伪装

假冒()或伪装()通过假扮成其他人或其他物品,获得对系统非法访问的行为。

预防假冒的方法包括:使用一次性密码及令牌身份验证系统,使用身份验证,使用加密来提高在网络流量中提取身份验证凭据的难度。

13.4 重放攻击

“重放攻击”是假冒攻击的衍生物,攻击可能来自通过窃听获取的网络流量。攻击手法是:通过重发抓取的流量,与被攻击系统建立通信会话。

预防方法有:使用一次性 身份验证机制和顺序会话标识。

13.5 修改攻击

“修改攻击”中,捕获的报文经过修改后又被发送给系统,修改报文主要是为了绕过改进型身份验证机制与会话序列的限制。修改重放攻击的应对措施包括使用数字签名验证及报文校验和验证。

13.6 地址解析协议欺骗

ARP欺骗,通过为请求的IP地址提供虚假的MAC地址,将流量重定向到更改后的目的地址。ARP攻击经常是中间人攻击的要素之一。

13.7 DNS毒化,欺骗及劫持

DNS毒化(DNS )与DNS欺骗(DNS )都称为解析攻击。域名系统毒化是由于攻击者更改了DNS系统中的域名-IP地址的映射信息,将流量重定向到流量系统或用于执行拒绝服务攻击。

防止方法:只有获得授权才能更改DNS信息,限制分区传送并记录所有的特权DNS活动。

另一个需要关注的DNS问题是“同形异意”()攻击,这些攻击利用了字符集的相似性,注册虚假的国际域名(IDN),以达到以假乱真的目的。

解决DNS劫持漏洞唯一有效的方法是将DNS系统升级到域名系统安全扩展(Domain Name System ,DNSSEC)

13.8 超链接欺骗

该攻击也将流量重定向到流氓或假冒系统上,或只是让流量偏离目标系统。

防止超链接欺骗的方法与防止DNS欺骗的方法一样,1)保证系统及时更新补丁 2)使用互联网时保持警惕

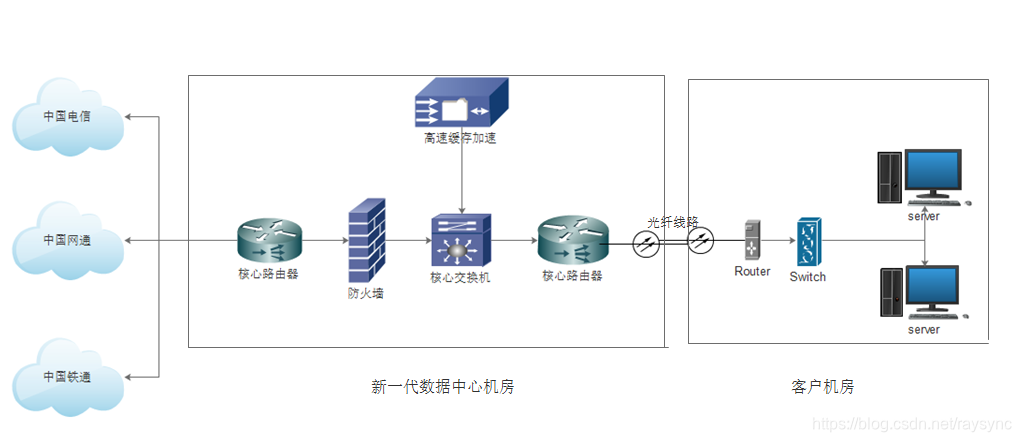

专线网络与家庭宽带区别(基础篇)

专线网络:

专线是运营商为集团客户提供各种速率的专用链路,直接连接主干网络,方便快捷的高速互联网上网服务。简单来说,网络专线就是为某个机构例如企业、银行等单独拉的一条独立的网络,让用户的数据传输变得更加可靠可信。专线的优点就是安全性高,QoS可以得到保证,相对来说价格也比普通网络高。

专线网络主要的两种信道:

物理专用信道。 物理专用信道就是服务商到用户之间铺设有一条专用的线路,线路只给用户独立使用,其他的数据不能进入此线路,而一般的线路就允许多用户共享信道。虚拟专用信道。虚拟专用信道就是在一般的信道上为用户保留一定的带宽,使用户可以独享这部分带宽,就像在公用信道上又开了一个通道,只让相应用户使用,而且用户的数据是加密的,以此来保证可靠性与安全性。

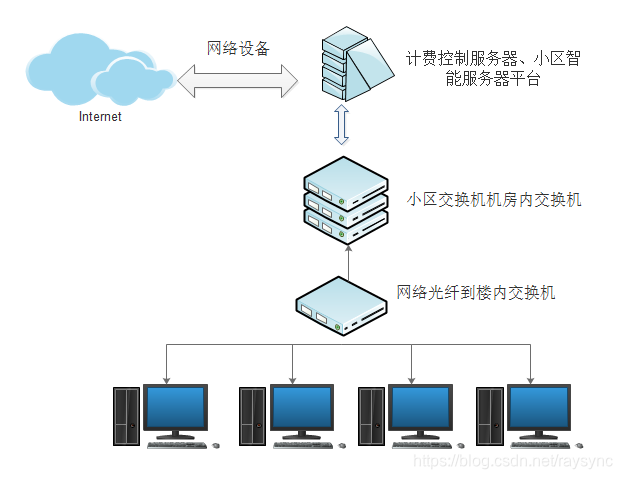

普通网络:

简单来说,就是服务商将网络拉到某小区机房,然后小区机房再分发给各个小区住户,所有的用户共用同一条网络线路。

区别: 使用对象

专线使用对象:一般提供给企业用户,价格比家用带宽高。

普通网络家用带宽:主要面向的是个人用户,价格比专线便宜,性价比高。

组网方式

专线采用独享式带宽设计,不管网络闲、忙都能保证带宽速度。

家用带宽采用共享式带宽设计,网络高峰期,带宽可能会受到用户数量的影响。

上下行传输速率

专线网络:上下行速度一致,例如100M的专线带宽,能确保上行下行都是100M。

家用带宽:上下行不对等,例如100M的家用带宽,上行可能是20M,下行带宽100。

(个人用户一般上网下载需求量较高,上传需求量较少)

IP地址

专线:使用固定公网IP地址,不会产生IP变化。

家用宽带:通过拨号获得IP地址,IP地址是变化的,不稳定。例如今天是192.168.1.145

可能过几天就是 192.168.1.136。

*请认真填写需求信息,我们会在24小时内与您取得联系。