使用工具:、foxmail

当前,邮件传输仍使用SMTP(Simple Mail )(端口:25)协议,SMTP协议是整个邮件传输体系中最基础的框架协议。1982年,协议协议首次作为互联网标准被写进RFC文档,此后经过多次更新,最近的依次比较大的更新在2008年,更新标准为RFC5321。

STMP是一种比较老的协议了,安全性差,在邮件传输过程中,容易被第三方所窃取。STMP缺少身份验证机制,攻击者可以很容易在传输链路上获取明文的邮件内容。在这次邮件抓包中,人为关闭SSL,从而使流量捕获容易、密文解码容易。

大致过程就是我发送一封邮件给别人,在发送之前打开并监听端口,发送完成后,即抓取到流量包,随后进行分析,得到邮件内容。

详细操作过程:

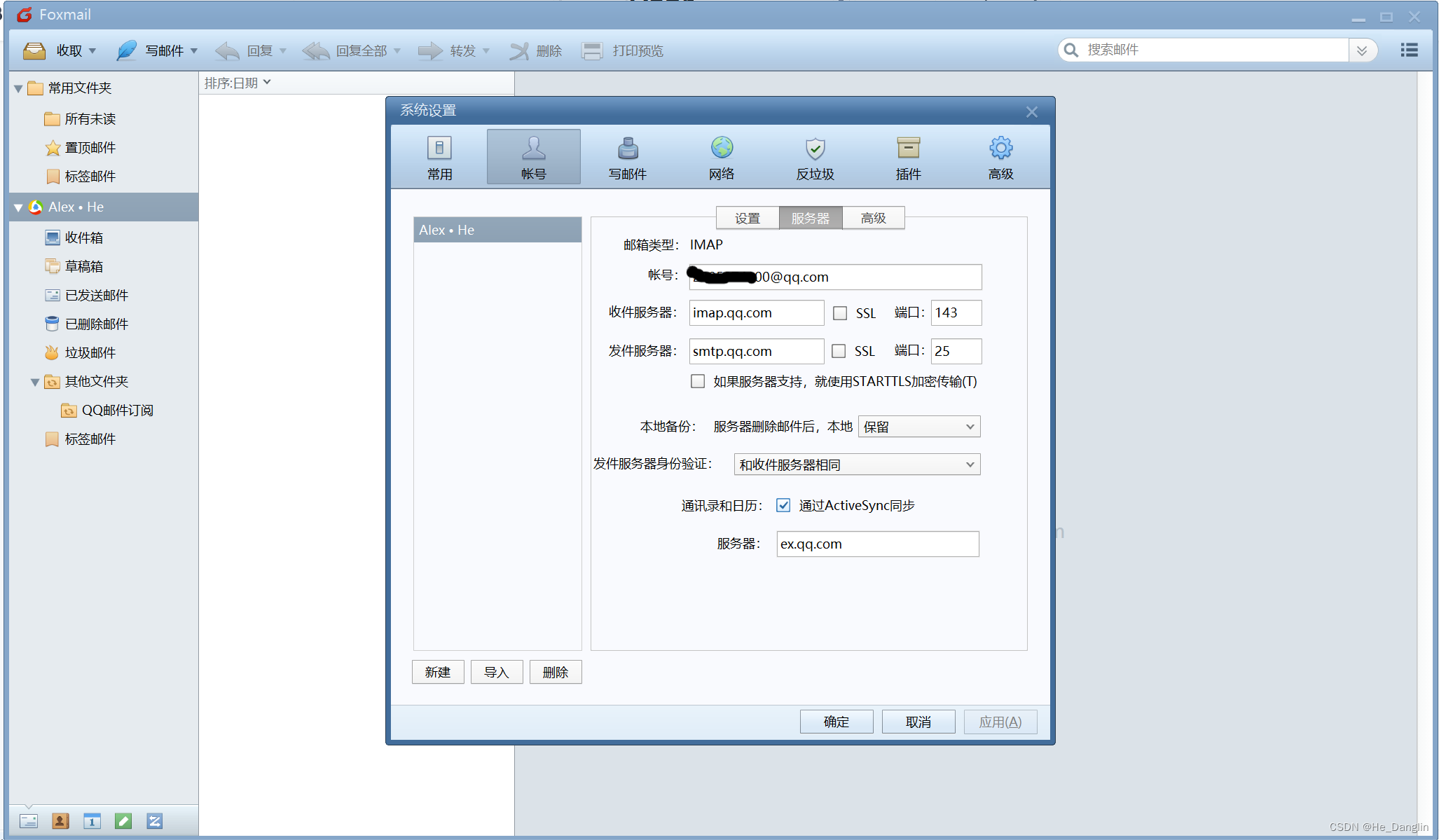

1、登录foxmail,在设置中》账号》服务器,去掉SSL勾选。

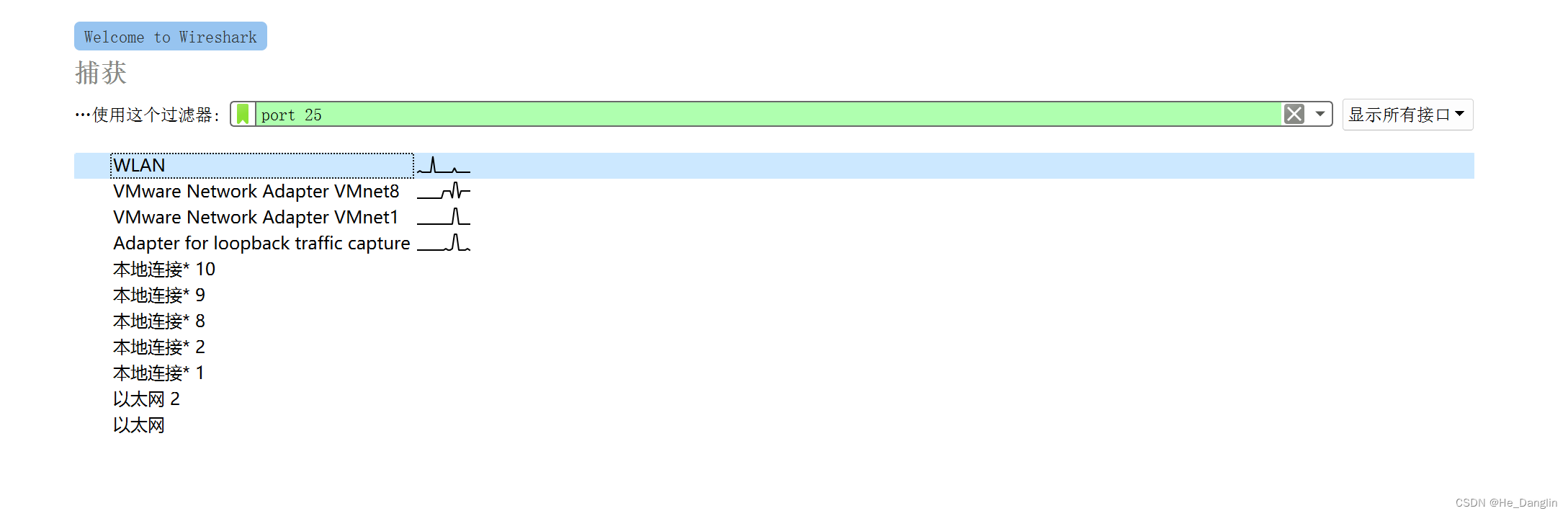

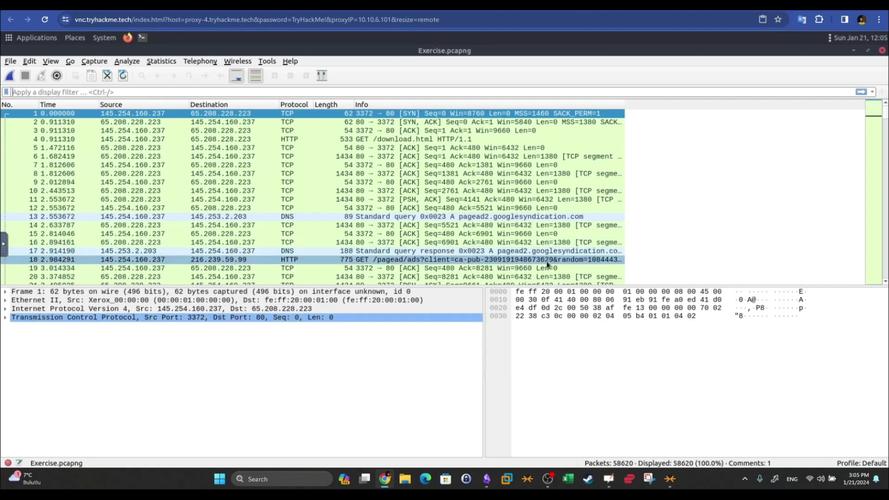

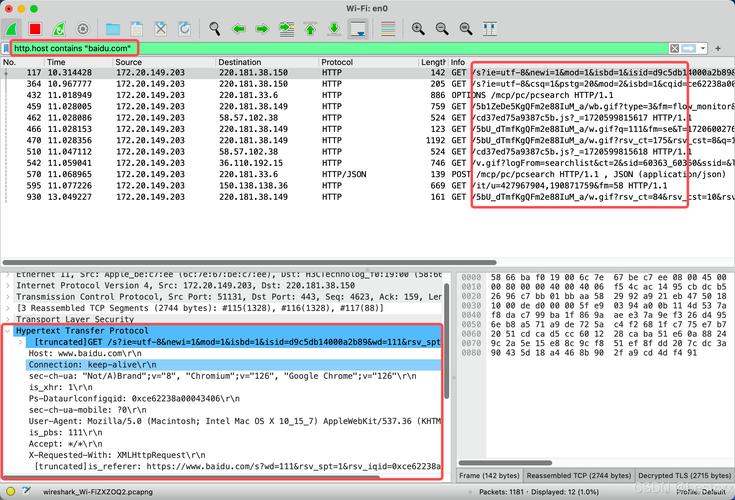

2、在中,监听自己电脑(WLAN等)接口:25

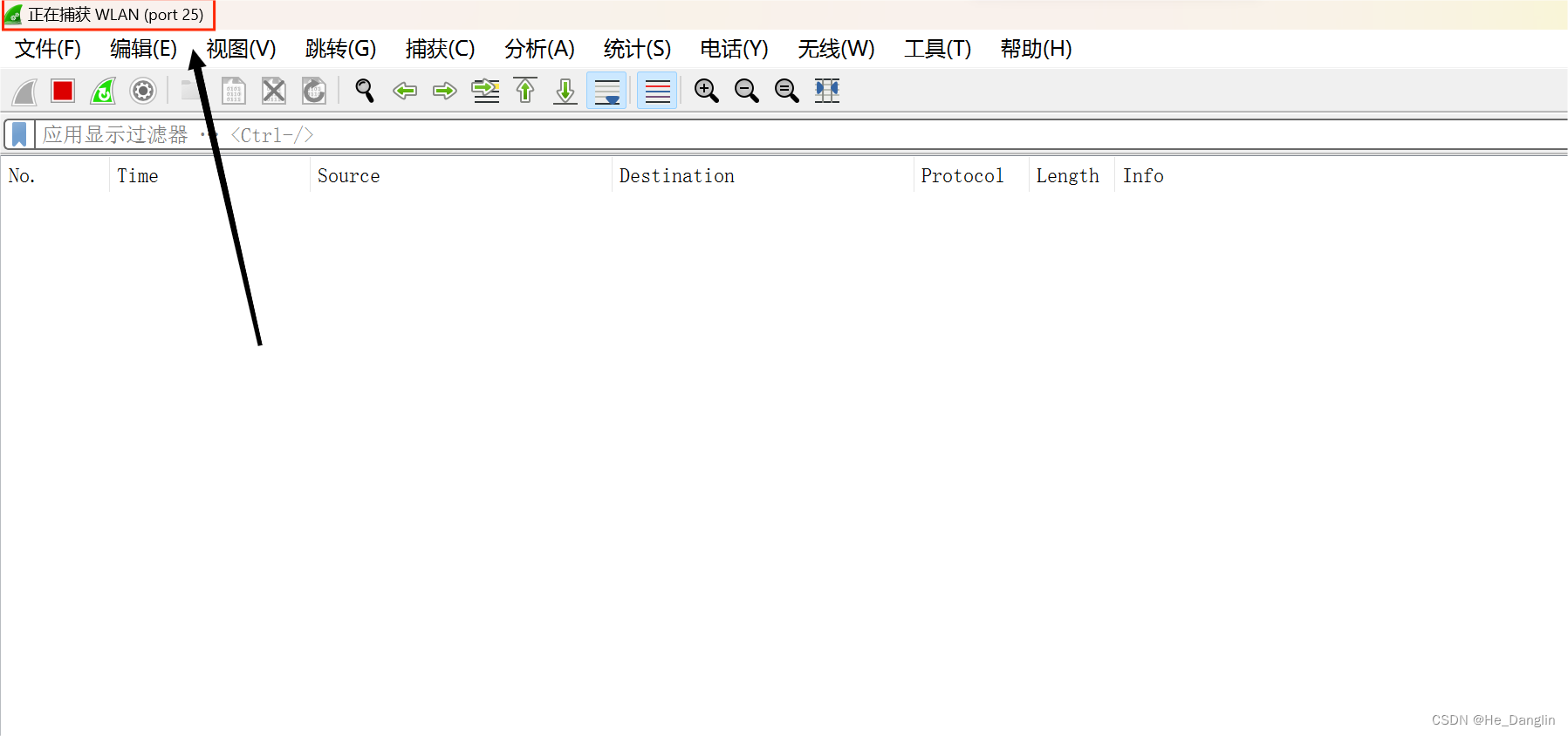

3、开始捕获后,可以看到还没有捕获到即时流量包,这是正常现象,STMP协议使用25端口,邮件还未发送,没有流量的产生。

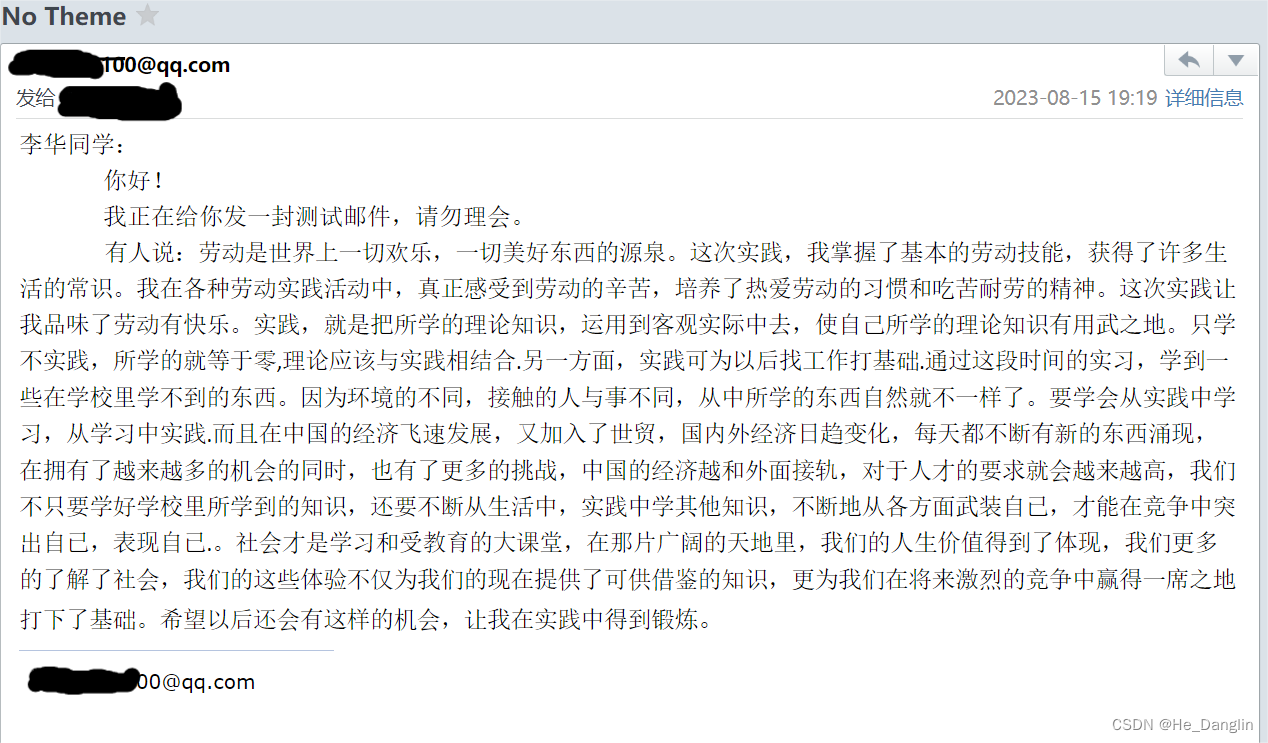

4、前期准备工作做好了,我们就可以开始写邮件并发送了。邮件想写啥写啥,这只是一封测试邮件,你可以发给自己,发给别人,只要邮件能够发送,你抓取到流量包即可。

在foxmail中可编辑邮件并发送:

5、邮件发送成功后,中即时捕获流量包。

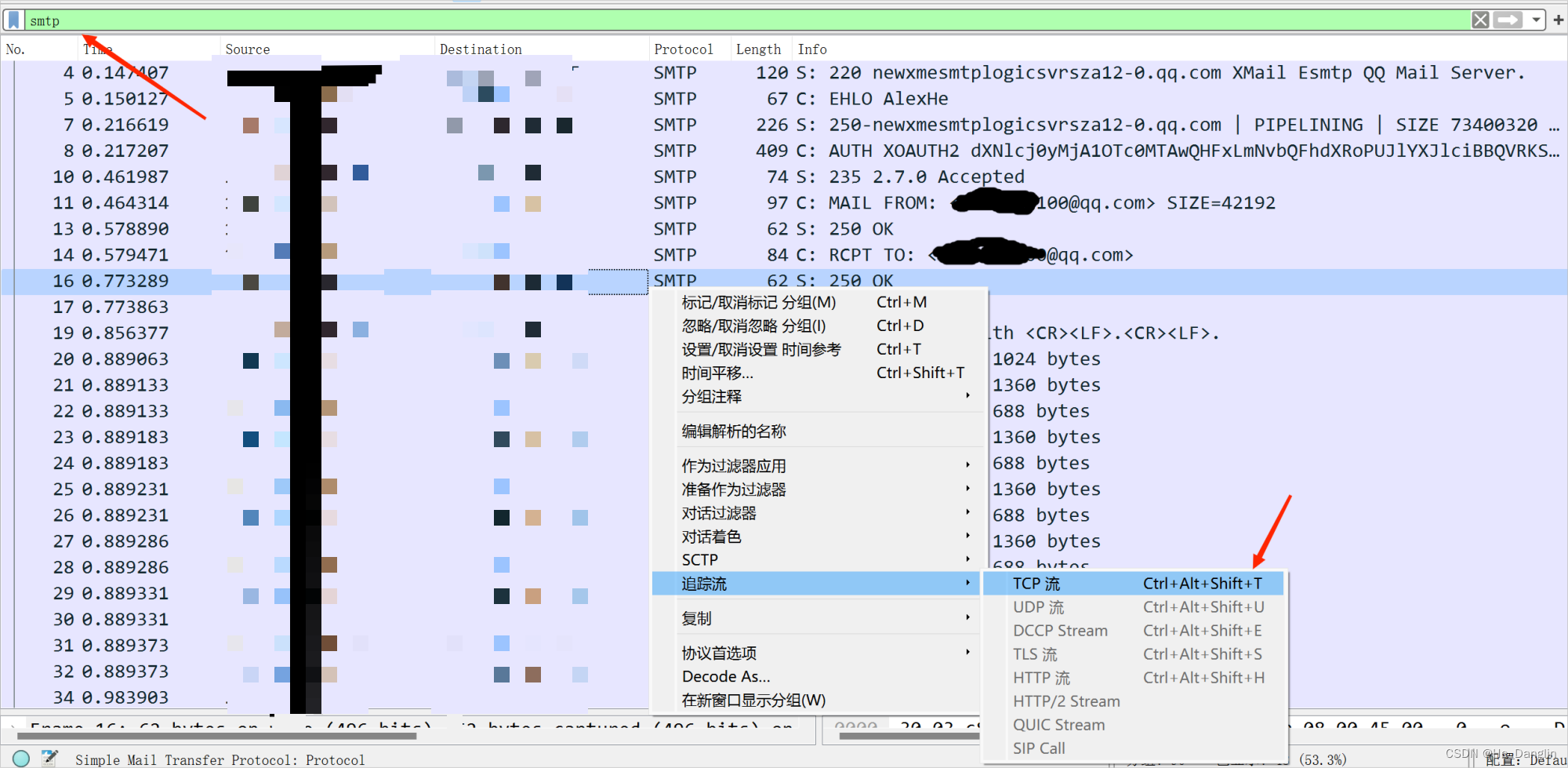

输入smtp以过滤SMTP包,随后选择任意一组,鼠标右击追踪TCP流。

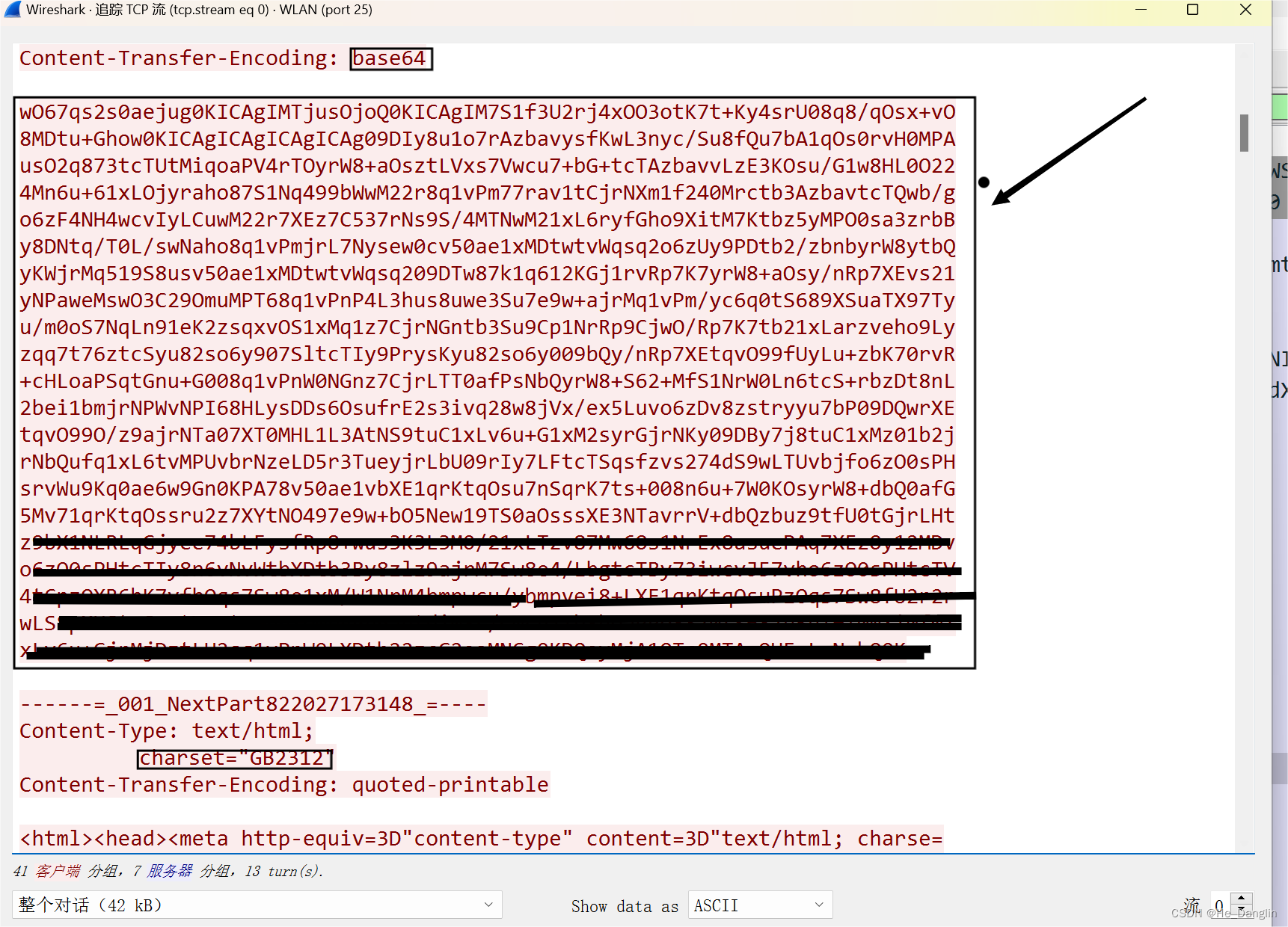

6、分析TCP流

我们可以看到邮件内容采用Base64的加密方式,并且使用GB2312字符集。

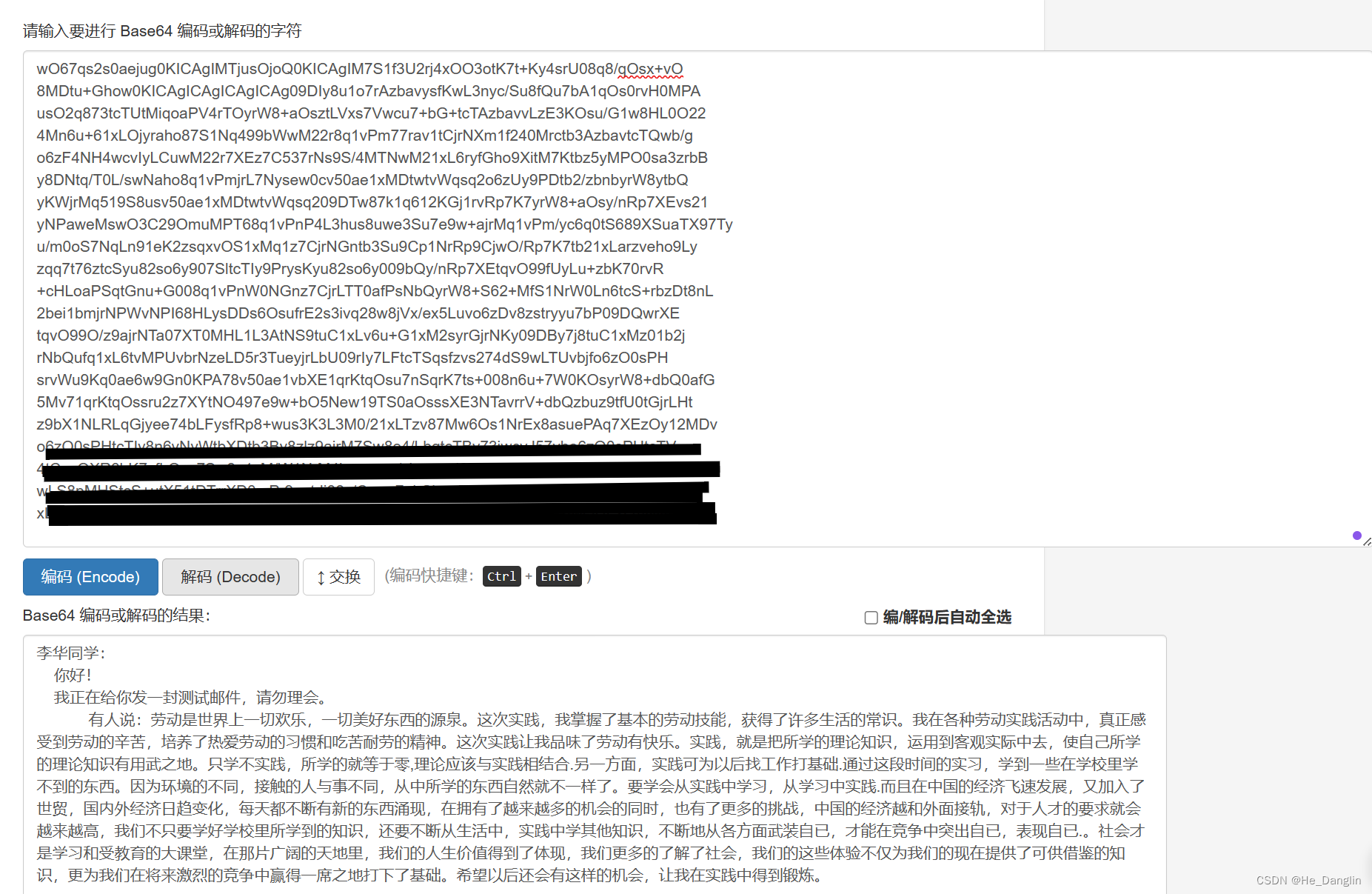

7、解码工作:

可以使用在线的解码工具,注意字符集要高级设置为“GB2312”,而不是“UTF-8”。

我们来简单回顾下整个流程,整个抓取过程还是比较顺利的,当然,在真正邮件传输过程中,会使用SSL/TLS协议保障传输安全,同时会使用DMARC机制对发件人进行身份验证,邮件内容使用PGP与S/MIME协议进行加密。常人还是较难以中间人的身份窃取邮件内容的。

知识补充:

1、MIME协议

MIME( Mail )是一种标准,用于在邮件中传输非纯文本的数据,如图像、音频、视频等多媒体内容。MIME From 是 MIME 标准中的一个字段,用于指示发送者的名称和电子邮件地址。

MIME From 字段通过以下格式表示:

From: "Sender Name"

其中,"Sender Name" 是发送者的名称,可以是用户昵称或真实姓名; 是发送者的电子邮件地址。

MIME From 字段允许发送者在电子邮件中显示自定义的发送者名称,而不仅仅是电子邮件地址。这有助于接收者更容易识别和辨认邮件的来源。需要注意的是,MIME From 字段并不影响邮件的传递和路由过程,它主要是为了提供更人性化的发送者信息,并让邮件看起来更正式和可信。邮件服务器和客户端可能会根据 MIME From 字段来显示发送者的名称,但并不保证所有邮件客户端都会正确显示该字段中的信息。总结而言,MIME From是MIME 标准中的一个字段,用于指示邮件发送者的名称和电子邮件地址。它提供了更人性化的发送者信息,并使邮件看起来更正式和可信。

2、TLS协议

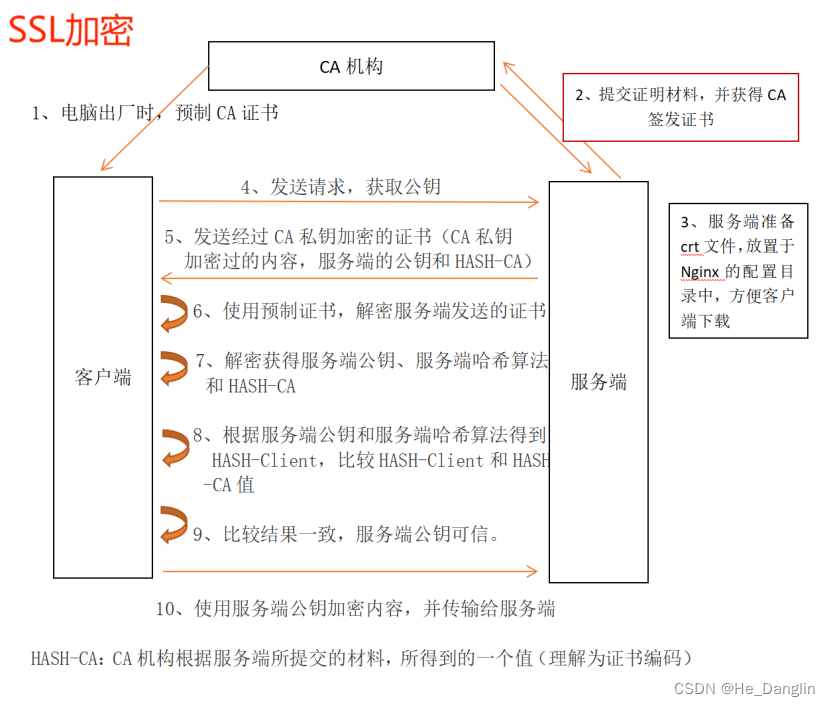

TLS( Layer )是一种加密协议,用于在网络通信中提供安全和私密性。它的前身是 SSL(Secure Sockets Layer)协议,后来由于协议改进而更名为 TLS。 TLS 协议通过对数据进行加密和认证来保护通信的安全性。

SSL/TLS协议被设计为一个两阶段协议,分为握手阶段和应用阶段:

握手阶段也称协商阶段,在这一阶段,客户端和服务器端通过第三方(CA) 认证对方身份。

3、PGP/GPG协议

PGP/GPG(Pretty Good Privacy/GNU Privacy Guard):PGP 和 GPG 是两个类似的开放标准,用于在电子邮件中实现端到端的加密和数字签名。这些标准允许用户生成和管理自己的密钥对,并使用公钥对邮件进行加密,以保护邮件内容的机密性。

PGP加密由一系列散列、数据压缩、对称密钥加密,以及公钥加密的算法组合而成。每个步骤支持几种算法,可以选择一个使用。每个公钥均绑定唯一的用户名和/或者E-mail地址。这个系统的第一个版本通常称为可信Web或X.509系统;X.509系统使用的是基于数字证书认证机构的分层方案,该方案后来被加入到PGP的实现中。当前的PGP加密版本通过一个自动密钥管理服务器来进行密钥的可靠存放。

4、DKIM

DKIM( Mail)并不是一个独立的协议,而是一种邮件验证技术。它通过在邮件的头部添加数字签名来验证邮件的来源和完整性。

DKIM使用公钥加密算法,将发送方域名的私钥生成的数字签名添加到邮件头部的DKIM-字段中。接收方的邮件服务器可以使用发送方域名的DNS记录中的公钥来验证该签名,从而确定邮件是否经过篡改并确认邮件的来源是合法的。通过使用DKIM,接收方可以验证邮件的真实性,防止邮件被篡改和伪造。这有助于减少垃圾邮件、欺诈和网络钓鱼等邮件安全问题。

虽然DKIM不是一个独立的协议,但它通常与SMTP协议一起使用,以确保邮件的安全性和可信度。

5、DMARC

DMARC(Domain-based Message , , and )是一种用于电子邮件的认证和报告机制,旨在提供对域名的邮件发送者身份验证,减少伪造邮件的风险,并提供有关邮件传递的详细报告。DMARC 的主要目标是防范钓鱼攻击、伪造邮件和垃圾邮件,通过以下方式实现:

1、SPF(Sender Policy ):SPF 是 DMARC 的一部分,用于验证发件人服务器是否被授权发送特定域名的邮件。通过在域名的 DNS 记录中设置 SPF 记录,发件人可以指定哪些服务器有权发送该域名的邮件。

2、DKIM( Mail):DKIM 也是 DMARC 的一部分,用于验证邮件的完整性和真实性。发件人使用私钥对邮件进行签名,并将公钥发布到 DNS 中。接收方使用公钥解密签名并验证邮件是否被篡改。

3、邮件处理政策:通过 DMARC,域名所有者可以指定邮件的处理政策,如是拒绝、放行或进行进一步审查。这样,接收方可以根据域名的 DMARC 记录来判断如何处理未经验证或不符合策略的邮件。

4、报告机制:DMARC 提供了详细的报告功能,让域名所有者了解有关邮件传递情况的信息。这些报告包括未经验证的邮件、失败的验证尝试、通过的验证尝试等,帮助域名所有者监测和分析邮件流量。

通过使用 DMARC,域名所有者可以加强对其域名下邮件的控制,减少伪造邮件和钓鱼攻击的风险,并提供有关邮件传递的实时报告。然而,为实现最佳的效果,DMARC 的配置需要一定的技术知识和正确的设置。总结而言,DMARC 是一种用于电子邮件的认证和报告机制,通过 SPF 和 DKIM 验证发件人身份,并提供处理政策和详细报告。通过使用 DMARC,域名所有者可以增强对邮件的控制,防范邮件欺诈和伪造,并获得有关邮件流量的可视化报。

伪装激活工具实施病毒传播,火绒曾报道的“小马激活”再度出现!

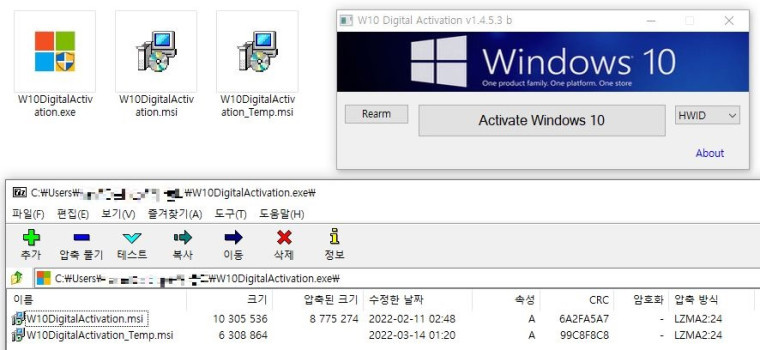

近期,韩国知名在线文件共享服务网站 出现了一种新型恶意软件,这款恶意软件本质上是伪装成 Windows 激活工具的 BitRAT 远程访问木马。

在这款恶意工具压缩包内部,一共包含三个文件,其中“.exe”为真实的激活工具,而另一个“_Temp”则是木马病毒。

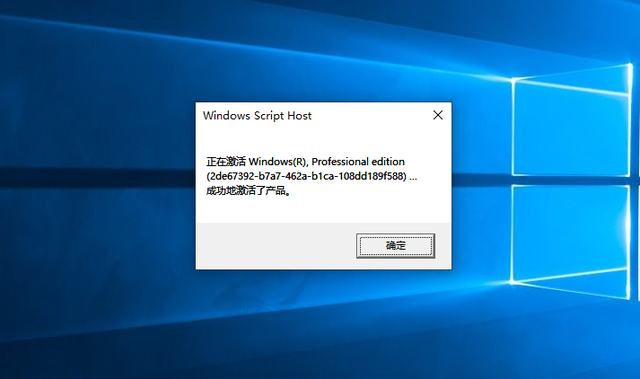

在用户运行激活工具的同时,恶意程序也会一起执行,从而给受害者一种激活工具很安全的感官错觉。

而当木马执行之后,会通过命令和控制服务器下载其他恶意文件,并将其添加到开机启动项中。

这样一来,受害者的电脑也就成为了木马窃取个人隐私和恶意弹窗广告的平台。

一直以来,由于微软对 Windows 激活工具的放任,使得网络上出现了大量参差不齐、鱼目混珠的激活工具,虽然部分激活工具很安全,但更多的是有一部分不法分子利用这一机会制造木马进行恶意传播。

除了韩国,其实我国也是 Windows 系统盗版现象非常严重的国家之一,长期一来,大部分国人都使用着由激活工具激活的非官方授权系统,激活工具拥有广泛的用户市场。因此国内这些木马病毒制造者同样愿意在激活工具上下心思。

火绒在 2016 年就报道过一次有人利用“小马激活”实施病毒传播的事件(点击底部阅读原文查看)。

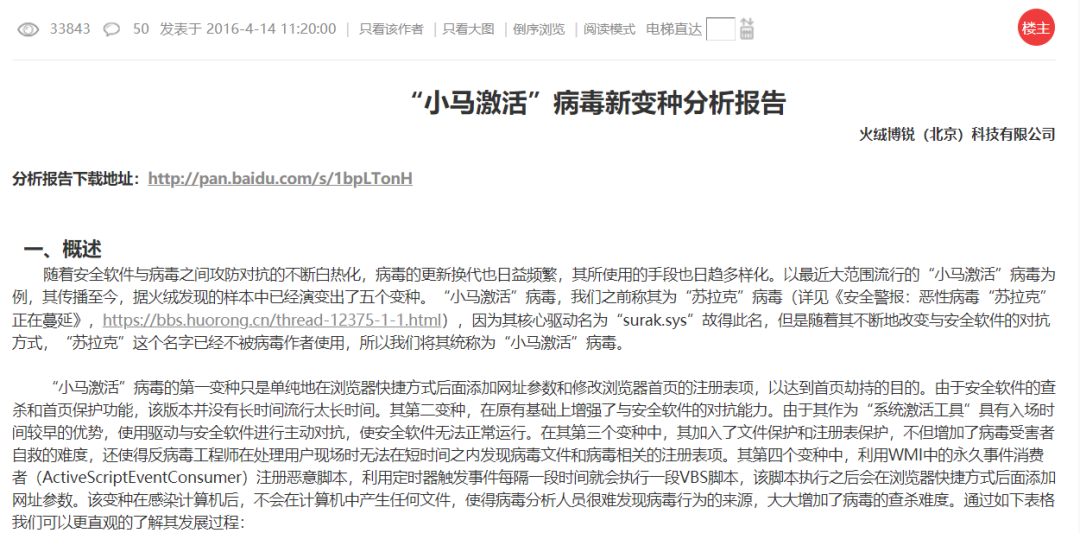

这款“小马激活”病毒在当时传播非常广泛,其后甚至演变出了五个变种,但无论如何更新换代和演变,总之万变不离其宗,这款病毒的目的就是在用户电脑中通过篡改浏览器主页以及为桌面添加快捷方式的手段实施流量变现。

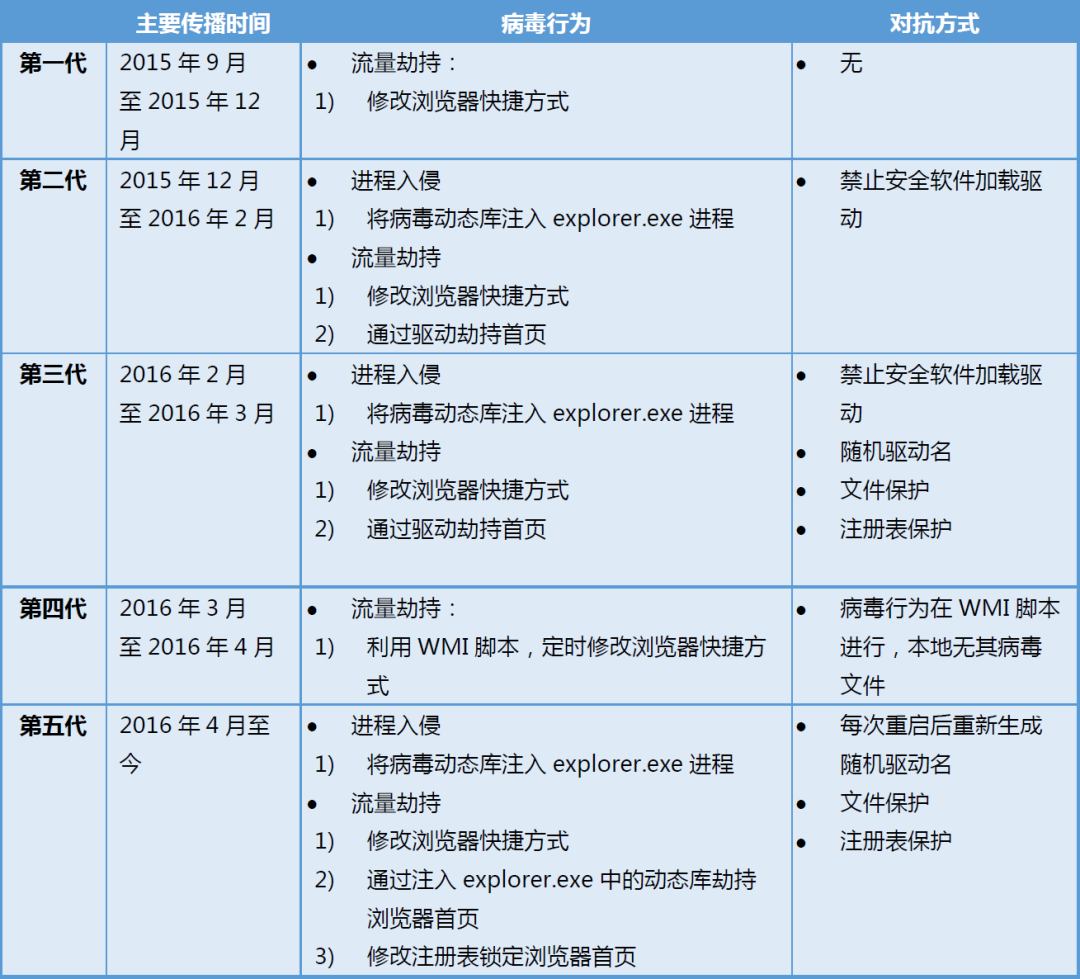

在火绒这份几千字报告中还提到,“小马激活”病毒与一家叫做阳泉市 XXXX 有限责任公司有着千丝万缕的关系。

在这家公司的简介中,我们看到,这家公司主要从事电脑图文设计、网站制作、广告、电脑软件开发等。

当然,以上只是这家公司对外所宣传的业务范围,其重点还是落在以木马病毒传播为主要核心的黑色产业链上。

那么 6 年过去了,这些打着激活工具名义的病毒木马是否还存在呢?

为了搞清楚这一点,本人在百度搜索上以”kms 激活“为关键词进行了相关的搜索。

搜索结果的第一页顶部位置,是百度发布的两个竞价排名推广位,头条排名发布公司叫做湛江市余鲜家水产品有限公司,次条排名发布公司为郴州航景电子商务有限公司。

在分别点开这两个推广链接之后,我发现,两个推广网址虽然不完全相同,但网页内容居然出奇的一致,不难看出,百度发布的这两个推广位本质属于一个公司。

在推广网站首页顶部位置,存在非常显眼的”使用工具前,请退出安全软件“的提示。

网站上提供了多款不同激活工具的下载,网站甚至还声称可以全面支持 Windows 及 Office 全系列。

为了验证这里下载的激活工具是否夹杂木马病毒程序,我特地下载了全部的三款激活工具。

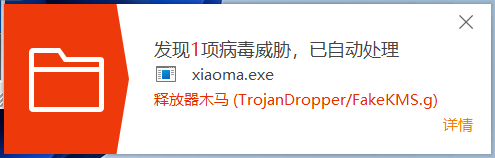

在解压之后,火绒瞬间拦截并删除了激活文件,为了更安全地测试,我挑选了其中的一款”小马激活“,并在虚拟机中进行了激活测试。

实验证明,这款”小马激活“确实存在篡改浏览器首页行为。

更有意思的是,我在打开”郴州航景电子商务有限公司“的公司官网 之后还发现,这家公司官网居然和 6 年前火绒提到的阳泉市 XXXX 有限责任公司官网介绍完全雷同。

这不禁让人怀疑,这家 6 年前就已经被火绒全网曝光的病毒制作公司是否在改头换面之后再度归来?

更令我诧异的是,这种以病毒传播为目的的公司居然还能通过百度的资格审查让百度为他光明正大地搞病毒推广。

总结

根据本人多年的互联网经验,一般正常的 Windows 激活工具在激活过程中除了 Windows 之外,都不需要退出安全软件,凡是想千方百计引导用户退出安全软件的激活工具往往不怀好意,最好不用!

大家在下载激活工具的时候也要睁大双眼,不要去不认识的陌生网站下载任何软件工具。

*请认真填写需求信息,我们会在24小时内与您取得联系。