3306:Mysql

1433:Mssql

(1)开启或关闭Windows防火墙

打开“控制面板”,依次选择“系统和安全”-“Windows防火墙”,选择左侧的“启用或关闭Windows防火墙”,根据需要选择启用或关闭Windows防火墙。如果采用了云服务商提供的防火墙的话,建议将Windows防火墙关闭。

PS:开启防火墙之前需要允许远程登录的端口访问,否则远程连接会中断!

(2)允许特定的端口访问

这里以Windows防火墙为例进行说明(其实云服务商提供的防火墙规则是类似的),前提是防火墙是启用的。

在“运行”中执行 WF.msc 打开“高级安全 Windows 防火墙”,点击左侧的“入站规则”,然后点击右侧的“新建规则…”打开“新建入站规则向导”窗口,选择“端口”然后点击“下一步”按钮;端口类型选择“TCP”,下面选择“特定本地端口”,里面输入设置的远程登录端口以及Web端口,如:80, 433, 3389,然后点击“下一步”按钮;选择“允许连接”,然后点击“下一步”按钮;选中所有的选项,然后点击“下一步”;最后输入一个规则的名称,比如“允许远程连接和Web服务”,最后点击“完成”保存。

(3)关闭ICMP(禁ping)

按照上面的步骤打开“高级安全 Windows 防火墙”并选中左侧的“入站规则”,从默认的规则里面双击“文件和打印机共享(回显请求 - ICMPv4-In)”,在“常规”中选中“已启用”,并在“操作”中选中“阻止连接”,最后“确定”保存即可。

8、禁用不需要的和危险的服务,以下列出服务都需要禁用。

控制面板–〉管理工具–〉服务

Layer Gateway Service(为应用程序级协议插件提供支持并启用网络/协议连接)

Service(利用空闲的网络带宽在后台传输文件。如果服务被停用,例如Windows Update 和 MSN 的功能将无法自动下载程序和其他信息)

Browser(维护网络上计算机的更新列表,并将列表提供给计算机指定浏览,默认已经禁用 )

DHCP Client

Policy Service

Link Client (用于局域网更新连接信息 )

DNS Client

Print Spooler(管理所有本地和网络打印队列及控制所有打印工作)

Remote (使远程用户能修改此计算机上的注册表设置)

Server(不使用文件共享可以关闭,关闭后再右键点某个磁盘选属性,“共享”这个页面就不存在了)

Shell

TCP/IP NetBIOS Helper(提供 TCP/IP (NetBT) 服务上的NetBIOS 和网络上客户端的NetBIOS 名称解析的支持,从而使用户能够共享文件、打印和登录到网络)

Task (使用户能在此计算机上配置和计划自动任务)

Windows Remote (47001端口,Windows远程管理服务,用于配合IIS管理硬件,一般用不到)

(创建和维护到远程服务的客户端网络连接。如果服务停止,这些连接将不可用.泄漏系统用户名列表 与 关联)

Net Logon 域控制器通道管理 默认已经手动

Remote Call (RPC) Locator RpcNs*远程过程调用 (RPC) 默认已经手动

删除服务sc delete MySql

*关闭“同步主机_xxx”服务

Windows 2016中有一个“同步主机_xxx”的服务,后面的xxx是一个数字,每个服务器不同。需要手动关闭,操作如下:

首先在“运行”中执行regedit打开注册表,然后在 \SYSTEM\\ 下面找到 、、和四个项,依次将其中的 start 值修改为4,退出注册表然后重启服务器即可。

*关闭IPC共享

如果在上面停止并禁用 Server服务的话就不会出现IPC共享了,执行 net share 命令之后会提示“没有启动Server服务”,否则会类似C、D 、D、D等默认共享,可以使用 net share C$ /del 命令进行删除。

在注册表中找到 \SYSTEM\\\\,在右侧空白处右键,依次选择“新建”-“DWORD项”,名称设置为,键值设置为0。

*关闭139端口(Netbios服务)、445端口、5355端口(LLMNR)

关闭139端口

依次打开“控制面板”-“查看网络状态和任务”,然后点击左侧的“更改适配器设置”,在网络连接中双击激活的网卡,点击“属性”按钮,双击“ 协议版本 4(TCP/IPv4)”,在打开的窗口中点击右下角的“高级”按钮,然后选择上面的“WINS”标签,在“NetBIOS设置”中选择“禁用 TCP/IP上的NetBIOS”,最后依次“确定”。

关闭此功能,你服务器上所有共享服务功能都将关闭,别人在资源管理器中将看不到你的共享资源。这样也防止了信息的泄露。

*关闭445端口

445端口是netbios用来在局域网内解析机器名的服务端口,一般服务器不需要对LAN开放什么共享,所以可以关闭。

打开注册表,在\SYSTEM\\\NetBT\位置,在右侧右键并依次选择“新建”-“Dword值”,名称设置为,值设置为0。

*关闭5355端口(LLMNR)

LLMNR本地链路多播名称解析,也叫多播DNS,用于解析本地网段上的名称,可以通过组策略关闭将其关闭。

打开“运行”,输入gpedit.msc打开“本地组策略编辑器”,依次选择“计算机配置”-“管理模板”-“网络”-“DNS客户端”,在右侧双击“关闭多播名称解析”项,然后设置为“已禁用”。

*修改Session端口

端口,可编辑HKLM\SYSTEM\\\注册表项中的Port值。

9、组策略,在“运行”中执行secpol.msc(或者输入gpedit.msc回车,选择计算机配置–>Windows设置–>安全设置),

依次打开安全设置–>本地策略–>安全选项

交互式登陆:不显示最后的用户名启用

网络访问:不允许SAM帐户的匿名枚举 启用 已经启用

网络访问:不允许SAM帐户和共享的匿名枚举 启用

网络访问:不允许储存网络身份验证的密码和凭据启用

网络访问: 将 权限应用于匿名用户:已禁用

网络访问:可匿名访问的共享内容全部删除

网络访问:可匿名访问的命名管道内容全部删除

网络访问:可远程访问的注册表路径内容全部删除

网络访问:可远程访问的注册表路径和子路径内容全部删除

帐户:来宾帐户状态 已禁用

帐户: 使用空白密码的本地帐户只允许进行控制台登录:已启用

帐户:重命名来宾帐户这里可以更改guest帐号

帐户:重命名系统管理员帐户这里可以更改帐号

安全设置–>账户策略–>账户锁定策略,

将账户锁定阈值设为“三次登陆无效”,“锁定时间为30分钟”,“复位锁定计数设为30分钟”。

在“运行”中执行secpol.msc,依次打开“本地策略”-“用户权限分配”。

从网络访问此计算机 只保留“组”并将其他用户组删除

从远程系统强制关机 只保留“组”并将其他用户组删除;

关闭系统 只保留“组”并将其他用户组删除;

取得文件或其它对象的所有权 只保留“组”并将其他用户组删除;

通过终端服务拒绝登陆:加入Guests组、IUSR_、IWAM_、NETWORK SERVICE、

通过终端服务允许登陆:加入、Remote Desktop Users组,其他全部删除

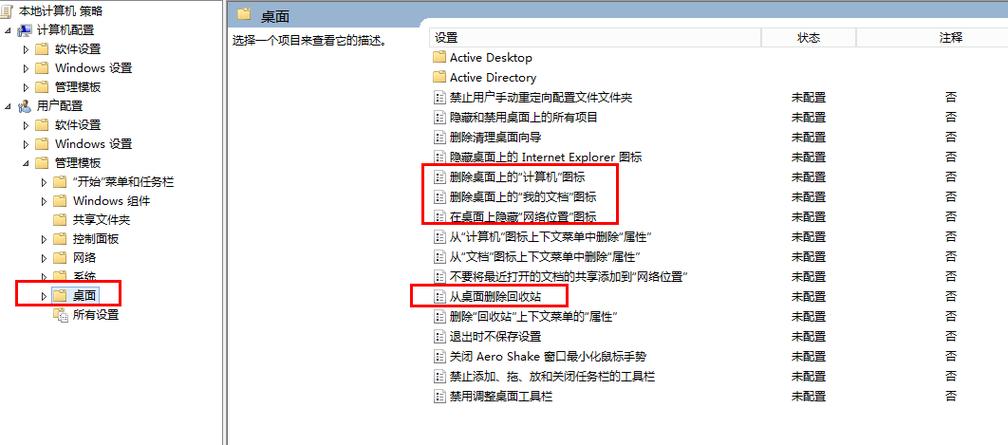

输入gpedit.msc回车,依次打开“计算机配置”-“管理模板”-“所有设置”,

双击“关闭自动播放”,然后选择“已启用”。

12、更改,guest账户,新建一无任何权限的假账户

管理工具→计算机管理→系统工具→本地用户和组→用户

新建一个帐户作为陷阱帐户,设置超长密码,并去掉所有用户组

更改描述:管理计算机(域)的内置帐户

13、密码策略

选择计算机配置–>Windows设置–>安全设置–>密码策略

启动 密码必须符合复杂性要求

最短密码长度

14、禁用DCOM ("冲击波"病毒 RPC/DCOM 漏洞)

运行.exe。控制台根节点→组件服务→计算机→右键单击“我的电脑”→属性”→默认属性”选项卡→清除“在这台计算机上启用分布式 COM”复选框。

15、ASP漏洞

主要是卸载WScript.Shell 和 Shell. 组件,是否删除看是否必要。

/u C:\WINDOWS\\wshom.ocx

/u C:\WINDOWS\\shell32.dll

删除可能权限不够

del C:\WINDOWS\\wshom.ocx

del C:\WINDOWS\\shell32.dll

如果确实要使用,或者也可以给它们改个名字。

WScript.Shell可以调用系统内核运行DOS基本命令

可以通过修改注册表,将此组件改名,来防止此类木马的危害。

\WScript.Shell\及\WScript.Shell.1

改名为其它的名字,如:改为WScript. 或 WScript.Shell.

自己以后调用的时候使用这个就可以正常调用此组件了

也要将clsid值也改一下

\WScript.Shell\CLSID\项目的值

\WScript.Shell.1\CLSID\项目的值

也可以将其删除,来防止此类木马的危害。

Shell.可以调用系统内核运行DOS基本命令

可以通过修改注册表,将此组件改名,来防止此类木马的危害。

\Shell.\及\Shell..1\改名为其它的名字,如:改为Shell.me 或 Shell..

自己以后调用的时候使用这个就可以正常调用此组件了

也要将clsid值也改一下

\Shell.\CLSID\项目的值

\Shell.\CLSID\项目的值

也可以将其删除,来防止此类木马的危害。

禁止Guest用户使用shell32.dll来防止调用此组件。

2000使用命令:cacls C:\WINNT\\shell32.dll /e /d guests

2003使用命令:cacls C:\WINDOWS\\shell32.dll /e /d guests

禁止使用组件,FSO是使用率非常高的组件,要小心确定是否卸载。改名后调用就要改程序了,Set FSO = Server.(“.”)。

可以对文件进行常规操作,可以通过修改注册表,将此组件改名,来防止此类木马的危害。

\.

改名为其它的名字,如:改为 ngeName

自己以后调用的时候使用这个就可以正常调用此组件了

也要将clsid值也改一下\.\CLSID\项目的值

也可以将其删除,来防止此类木马的危害。

2000注销此组件命令: /u C:\WINNT\SYSTEM\scrrun.dll

2003注销此组件命令: /u C:\WINDOWS\SYSTEM\scrrun.dll

如何禁止Guest用户使用scrrun.dll来防止调用此组件?

使用这个命令:cacls C:\WINNT\\scrrun.dll /e /d guests

15、打开UAC

控制面板–>用户账户 打开或关闭用户账户控制

16、程序权限

“net.exe”,“net1.exe”,“cmd.exe”,“tftp.exe”,“netstat.exe”,“regedit.exe”,“at.exe”,“attrib.exe”,“cacls.exe”,“”,“c.exe”

或完全禁止上述命令的执行

gpedit.msc-〉用户配置-〉管理模板-〉系统

启用 阻止访问命令提示符 同时 也停用命令提示符脚本处理

启用 阻止访问注册表编辑工具

启用 不要运行指定的windows应用程序,添加下面的

at.exe attrib.exe c.exe cacls.exe cmd.exe net.exe net1.exe netstat.exe regedit.exe tftp.exe

17、Serv-u安全问题(个人建议不是特别高的要求没必要用serv_U可以使用FTP服务器 Server )

安装程序尽量采用最新版本,避免采用默认安装目录,设置好serv-u目录所在的权限,设置一个复杂的管理员密码。修改serv-u的banner信息,设置被动模式端口范围(4001—4003)在本地服务器中设置中做好相关安全设置:包括检查匿名密码,禁用反超时调度,拦截“FTP bounce”攻击和FXP,对于在30秒内连接超过3次的用户拦截10分钟。域中的设置为:要求复杂密码,目录只使用小写字母,高级中设置取消允许使用MDTM命令更改文件的日期。

更改serv-u的启动用户:在系统中新建一个用户,设置一个复杂点的密码,不属于任何组。将servu的安装目录给予该用户完全控制权限。建立一个FTP根目录,需要给予这个用户该目录完全控制权限,因为所有的ftp用户上传,删除,更改文件都是继承了该用户的权限,否则无法操作文件。另外需要给该目录以上的上级目录给该用户的读取权限,否则会在连接的时候出现530 Not logged in, home does not exist。比如在测试的时候ftp根目录为d:soft,必须给d盘该用户的读取权限,为了安全取消d盘其他文件夹的继承权限。而一般的使用默认的system启动就没有这些问题,因为system一般都拥有这些权限的。如果FTP不是必须每天都用,不如就关了吧,要用再打开。

下面是其它网友的补充:大家可以参考下

Windows Web Server 2008 R2服务器简单安全设置

1、新做系统一定要先打上已知补丁,以后也要及时关注微软的漏洞报告。略。

2、所有盘符根目录只给system和的权限,其他的删除。

3、将所有磁盘格式转换为NTFS格式。

命令:convert c:/fs:ntfs c:代表C盘,其他盘类推。WIN08 r2 C盘一定是ntfs格式的,不然不能安装系统

4、开启Windows Web Server 2008 R2自带的高级防火墙。

默认已经开启。

5、安装必要的杀毒软件如mcafee,安装一款ARP防火墙,安天ARP好像不错。略。

6、设置屏幕屏保护。

7、关闭光盘和磁盘的自动播放功能。

8、删除系统默认共享。

命令:net share c$ /del 这种方式下次启动后还是会出现,不彻底。也可以做成一个批处理文件,然后设置开机自动执动这个批处理。但是还是推荐下面的方法,直修改注册表的方法。

\SYSTEM\\\\下面新建 ,值为0 。。重启一下,测试。已经永久生效了。

9、重命和Guest帐户,密码必须复杂。GUEST用户我们可以复制一段文本作为密码,你说这个密码谁能破。。。。也只有自己了。…

重命名管理员用户组。

10、创建一个陷阱用户,权限最低。

上面二步重命名最好放在安装IIS和SQL之前做好,那我这里就不演示了。

11、本地策略——>审核策略

审核策略更改 成功 失败

审核登录事件 成功 失败

审核对象访问 失败

审核过程跟踪 无审核

审核目录服务访问 失败

审核特权使用 失败

审核系统事件 成功 失败

审核账户登录事件 成功 失败

审核账户管理 成功 失败

12、本地策略——>用户权限分配

关闭系统:只有 组、其它的全部删除。

管理模板 > 系统 显示“关闭事件跟踪程序”更改为已禁用。这个看大家喜欢。

13、本地策略——>安全选项

交互式登陆:不显示最后的用户名 启用

网络访问:不允许SAM 帐户和共享的匿名枚举 启用

网络访问: 不允许存储网络身份验证的凭据或 .NET 启用

网络访问:可远程访问的注册表路径 全部删除

网络访问:可远程访问的注册表路径和子路径 全部删除

14、禁止dump file 的产生。

系统属性>高级>启动和故障恢复把 写入调试信息 改成“无”

16、站点方件夹安全属性设置

删除C:\ inetpub 目录。删不了,不研究了。把权限最低。。。禁用或删除默认站点。我这里不删除了。停止即可。一般给站点目录权限为:

System 完全控制

完全控制

Users 读

读、写

在IIS7 中删除不常用的映射 建立站点试一下。一定要选到程序所在的目录,这里是目录,如果只选择到wwwroot目录的话,站点就变成子目录或虚拟目录安装了,比较麻烦。所以一定要选择站点文件所在的目录,填上主机头。因为我们是在虚拟机上测试,所以对hosts文件修改一下,模拟用域名访问。真实环境中,不需要修改hosts文件,直接解释域名到主机就行。目录权限不够,这个下个教程继续说明。至少,我们的页面已经正常了。

16.日志审计

(1)增强日志记录

增大日志量大小,避免由于日志文件容量过小导致日志记录不全。在“运行”中执行.msc命令,打开“事件查看器”窗口,打开“Windows 日志”文件,分别右键下面的“应用程序”、“安全”和“系统”项,选择“属性”,修改“日志最大大小”为 20480。

(2)增强审核

对系统事件进行记录,在日后出现故障时用于排查审计。在“运行”中执行secpol.msc命令,打开“本地安全策略”窗口,依次选择“安全设置”-“本地策略”-“审核策略”,建议将里面的项目设置如下:

审核策略更改:成功

审核登录事件:成功,失败

审核对象访问:成功

审核进程跟踪:成功,失败

审核目录服务访问:成功,失败

审核系统事件:成功,失败

审核帐户登录事件:成功,失败

审核帐户管理:成功,失败

上面的项目设置成功之后,在“运行”中执行 /force 命令使设置立即生效。

17.其它安全设置

(1)设置屏保,使本地攻击者无法直接恢复桌面控制

打开“控制面板”,依次进入“外观和个性化”-“个性化”-“屏幕保护程序”,选择某一个屏保,然后选中“在恢复时显示登录屏幕”,并将等待时间设置为10分钟。

18、禁用IPV6。看操作。

在windows server 2008 R2操作系统下部署 web ,部署完成后进行测试,发现测试页的地址使用的是隧道适配器的地址,而不是静态的ip地址,而且所在的网络并没有ipv6接入,因此决定将ipv6和隧道适配器禁用,操作如下:

禁用ipv6很简单,进入 控制面板\网络和 \网络和共享中心 单击面板右侧“更改适配器设置”进入网络连接界面,选择要设置的连接,右键选择属性,取消 协议版本 6 (TCP/IPv6) 前面的选择框确定即可。

要禁用隧道适配器需要更改注册表信息,操作如下:

开始 -> 运行 - > 输入 Regedit 进入注册表编辑器

定位到:

[\SYSTEM\\\Tcpip6\]

右键点击 ,选择新建 -> DWORD (32-位)值

命名值为 ,然后修改值为 (16进制)

重启后生效

值定义:

0, 启用所有 IPv 6 组件,默认设置

,禁用所有 IPv 6 组件, 除 IPv 6 环回接口

0x20, 以前缀策略中使用 IPv 4 而不是 IPv 6

0x10, 禁用本机 IPv 6 接口

0x01, 禁用所有隧道 IPv 6 接口

0x11, 禁用除用于 IPv 6 环回接口所有 IPv 6 接口

OVER ! 重启下服务器吧

————————————————

版权声明:本文为CSDN博主「马立弘」的原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接及本声明。

原文链接:

*请认真填写需求信息,我们会在24小时内与您取得联系。